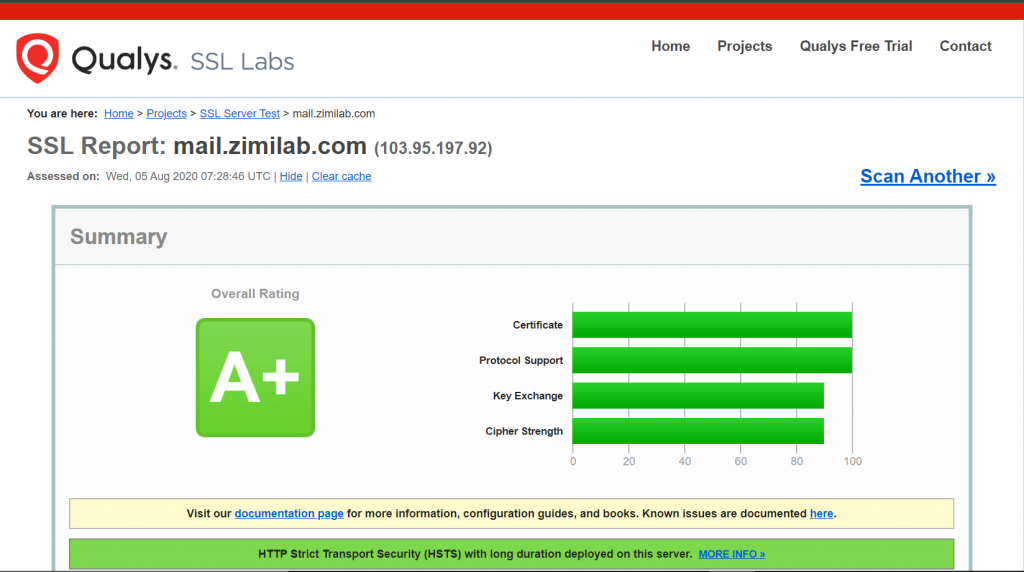

Zimbra 8.8 và 8.9 đã được cải thiện rất nhiều về các thiết lập bảo mật SSL. Bạn có thể đạt điểm A hoặc A+ khi thực hiện test tại https://www.ssllabs.com/ssltest/

Trong trường hợp bạn chưa được điểm A+ hãy tiến hành kiểm tra các bước sau:

1. Kiểm tra server chỉ hỗ trợ TLSv1.2

Mặc định Zimbra 9 chỉ hỗ trợ TLSv1.2

Bạn xem:

$ zmprov gcf zimbraReverseProxySSLProtocols

Nếu thấy TLSv1 hoặc TLSv1.1, loại bỏ bằng lệnh:

$ zmprov mcf -zimbraReverseProxySSLProtocols TLSv1

$ zmprov mcf -zimbraReverseProxySSLProtocols TLSv1.1

$ zmproxyctl restart

2. Loại bỏ các cipher yếu

$ zmprov mcf zimbraReverseProxySSLCiphers ‘ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128:AES256:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4’

$ zmproxyctl restart

3. Thêm strict transport security (HSTS) nếu chưa có

$ zmprov mcf +zimbraResponseHeader “Strict-Transport-Security: max-age=31536000”

$ zmcontrol restart

Bạn nhớ kiểm tra cấu hình mình vừa thêm vào xem có bị lỗi (thường do copy & paste).

$ zmprov gcf zimbraResponseHeader

$ zmprov gcf zimbraReverseProxySSLCiphers

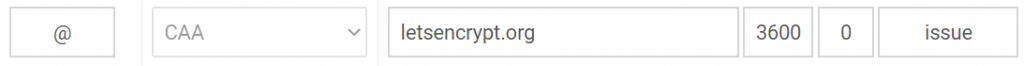

4. Thêm record CAA.

Xem thêm tại: https://blog.qualys.com/ssllabs/2017/03/13/caa-mandated-by-cabrowser-forum

Bạn tạo record sau trên dns server:

| Host | Authority granted for | tag | flag | TTL |

| @ | letsencrypt.org | issue | 0 | 360 |

Ví dụ trên PAVietnam:

Chạy SSL Test và kết quả: